CrashOverride Malware

1. Hệ thống bị ảnh hưởng

Hệ thống kiểm soát công nghiệp.

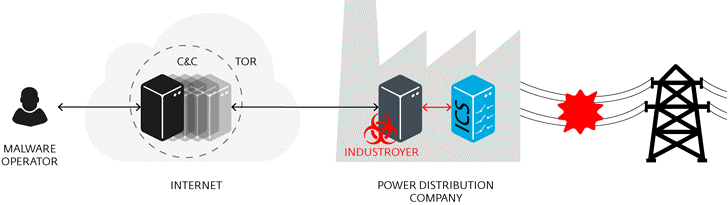

2. Tổng quan

NCCIC (The National Cybersecurity and Communications Integration Center) đã chính thức nhận được các báo cáo công khai từ ESET và Dragos phác thảo về một nền tảng tấn công công nghiệp có khả năng xảy ra cao mới (ICS, Industrial Controls Systems), tấn công này đã được tiến hành trong năm 2016 nhằm vào các cơ sở hạ tầng quan trọng ở Ukraine.

Theo báo cáo của ESET và Dragos, malware CrashOverride là một nền tảng mở rộng, sử dụng để nhắm tấn công vào các lĩnh vực cơ sở hạ tầng quan trọng. NCCIC đang hợp tác với các đối tác để chứng thực các phân tích trên của ESET và Dragos, đồng thời tiến hành tăng nhận thức cho người dùng về những nguy cơ mà malware mới này gây ra cho những cơ sở hạ tầng quan trọng của Hoa Kỳ.

Mặc dù đang trong quá trình điều tra và xác thực, NCCIC vẫn quyết định chia sẻ báo cáo này để cung cấp thông tin cho các tổ chức về các biện pháp phát hiện và giảm nhẹ, nhằm giúp họ có khả năng ngăn chặn được các thỏa hiệp trong tương lai trong các mạng cơ sở hạ tầng quan trọng. Hiện tại, NCCIC vẫn đang tiếp tục làm việc với các đối tác quốc tế và liên ngành về mã độc này và sẽ cung cấp các thông tin cập nhật mới nhất khi có thể.

Đánh giá rủi ro

NCCIC Cyber Incident Scoring System (NCISS) xếp hạng mức độ ưu tiên (Màu).

Màu vàng (Trung bình).

Một sự cố mức trung bình có thể ảnh hưởng đến sức khỏe cộng đồng hoặc sự an toàn, an ninh quốc gia, an ninh kinh tế, quan hệ đối ngoại, quyền tự do công dân hoặc niềm tin của công chúng.

Chi tiết

Hiện không có bằng chứng nào cho thấy malware này đã ảnh hưởng đến cơ sở hạ tầng quan trọng của Hoa Kỳ. Tuy nhiên, các chiến thuật, kỹ thuật và thủ tục (viết tắt là TTPs) của malware CrashOverride lại được mô tả rằng chúng có thể được sửa đổi để nhắm vào các mục tiêu là toàn bộ network và hệ thống thông tin quan trọng của Hoa Kỳ.

3. Mô tả

Phân tích kĩ thuật

Malware CrashOverride đại diện cho một nền tảng có khả năng mở rộng và thay đổi. Các mô-đun và các khả năng được báo cáo rằng, chúng thường xuất hiện và tập trung vào các tổ chức sử dụng các giao thức ICS IEC101, IEC104 và IEC61850, các giao thức này thì thường được sử dụng bên ngoài Hoa Kỳ trong các hệ thống điều khiển năng lượng điện.

Về cơ bản, nền tảng này lạm dụng các chức năng trong hệ thống kiểm soát chính thống của hệ thống ICS mục tiêu, để gây ra những ảnh hưởng nhất định có chủ ý.

Mặc dù các khả năng đã biết dường như không tập trung vào Hoa Kỳ, nhưng điều quan trọng hơn đó là chúng ta phải nhận thức được rằng, các TTPs (the tactics, techniques, and procedures) chung được sử dụng trong CrashOverride có thể được tận dụng với các triển khai kỹ thuật được sửa đổi, nhằm gây ảnh hưởng đến các cơ sở hạ tầng quan trọng của Hoa Kỳ.

Với việc sửa đổi, CrashOverride hoặc các malware tương tự có thể gây ảnh hưởng ra ngoài phạm vi về năng lượng điện, do đó, tất cả các tổ chức cơ sở hạ tầng quan trọng cần tiến hành đánh giá lại hệ thống để có độ nhạy cảm nhất định trong các TTPs được vạch ra.

- Các ảnh hưởng của malware sẽ được trình bày ngay dưới đây:

1. Đưa ra các lệnh hợp lệ trực tiếp đến các thiết bị đầu cuối từ xa (RTUs) qua các giao thức ICS.

Theo báo cáo của Dragos, một chuỗi lệnh như vậy sẽ bật tắt bộ phận ngắt mạch trong một mô hình đóng-mở-đóng-mở nhanh. Điều này tạo điều kiện cho các tiện ích cá nhân có thể đảo từ các bên bị nhiễm, từ đó dẫn đến sự xuống cấp của độ tin cậy lưới.

2. Từ chối dịch vụ cho các cổng COM nối tiếp cục bộ trên các thiết bị Windows, do đó ngăn chặn việc truyền thông hợp pháp với thiết bị trường nối tiếp từ thiết bị bị ảnh hưởng.

3. Quét và ánh xạ môi trường ICS bằng nhiều các giao thức khác nhau, bao gồm Giao tiếp nền tảng mở (OPC). Điều này cải thiện đáng kể khả năng thành công của tải trọng.

4. Có thể khai thác lỗ hổng từ chối dịch vụ (DoS) của Siemens, dẫn đến việc tắt rơle. Trong trường hợp này, rơ le cần được thiết lập lại bằng tay để khôi phục lại chức năng của chúng.

5. Bao gồm một mô-đun gạt nước trong nền tảng làm cho hệ thống cửa sổ bị trơ, trường hợp này đòi hỏi cần phải xây dựng lại hoặc sao lưu phục hồi

Phát hiện

Vì CrashOverride là một malware giai đoạn hai và có khả năng hoạt động độc lập với C2 ban đầu, nên các phương pháp phát hiện truyền thống có thể không đủ khả năng để phát hiện các lây nhiễm trước khi phần mềm độc hại được thực thi. Chính vì vậy, các tổ chức được khuyến cáo rằng, hãy thực hiện các kỹ thuật phân tích hành vi để cố gắng xác định được các hoạt động tiền thân của CrashOverride. Các cảnh báo này sẽ được cập nhật ngay khi chúng có hiệu lực.

NCCIC hiện đang cung cấp một tập hợp các IOCs (indicators of compromise) từ nhiều nguồn khác nhau nhằm hỗ trợ phát hiện ra malware này. Các nguồn được cung cấp này không cấu thành một danh sách đầy đủ và Chính phủ Hoa Kỳ không xác nhận hoặc hỗ trợ bất kỳ thông tin của nhà cung cấp hoặc sản phẩm cụ thể nào được tham chiếu trong báo cáo này. Tuy nhiên, NCCIC vẫn thông cáo các dữ liệu này nhằm mục đích đảm bảo rằng người dùng được tiếp cận các thông tin toàn diện nhất hiện có về malware nguy hiểm này và cam kết sẽ cung cấp các thông tin cập nhập sớm nhất.

Dấu hiệu

import "pe"

import "hash"

rule dragos_crashoverride_exporting_dlls

{

meta:

description = "CRASHOVERRIDE v1 Suspicious Export"

author = "Dragos Inc"

condition:

pe.exports("Crash") & pe.characteristics

}

rule dragos_crashoverride_suspcious

{

meta:

description = "CRASHOVERRIDE v1 Wiper"

author = "Dragos Inc"

strings:

$s0 = "SYS_BASCON.COM" fullword nocase wide

$s1 = ".pcmp" fullword nocase wide

$s2 = ".pcmi" fullword nocase wide

$s3 = ".pcmt" fullword nocase wide

$s4 = ".cin" fullword nocase wide

condition:

pe.exports("Crash") and any of ($s*)

}

rule dragos_crashoverride_name_search {

meta:

description = "CRASHOVERRIDE v1 Suspicious Strings and Export"

author = "Dragos Inc"

strings:

$s0 = "101.dll" fullword nocase wide

$s1 = "Crash101.dll" fullword nocase wide

$s2 = "104.dll" fullword nocase wide

$s3 = "Crash104.dll" fullword nocase wide

$s4 = "61850.dll" fullword nocase wide

$s5 = "Crash61850.dll" fullword nocase wide

$s6 = "OPCClientDemo.dll" fullword nocase wide

$s7 = "OPC" fullword nocase wide

$s8 = "CrashOPCClientDemo.dll" fullword nocase wide

$s9 = "D2MultiCommService.exe" fullword nocase wide

$s10 = "CrashD2MultiCommService.exe" fullword nocase wide

$s11 = "61850.exe" fullword nocase wide

$s12 = "OPC.exe" fullword nocase wide

$s13 = "haslo.exe" fullword nocase wide

$s14 = "haslo.dat" fullword nocase wide

condition:

any of ($s*) and pe.exports("Crash")

}

rule dragos_crashoverride_hashes {

meta:

description = "CRASHOVERRIDE Malware Hashes"

author = "Dragos Inc"

condition:

filesize < 1MB and

hash.sha1(0, filesize) == "f6c21f8189ced6ae150f9ef2e82a3a57843b587d" or

hash.sha1(0, filesize) == "cccce62996d578b984984426a024d9b250237533" or

hash.sha1(0, filesize) == "8e39eca1e48240c01ee570631ae8f0c9a9637187" or

hash.sha1(0, filesize) == "2cb8230281b86fa944d3043ae906016c8b5984d9" or

hash.sha1(0, filesize) == "79ca89711cdaedb16b0ccccfdcfbd6aa7e57120a" or

hash.sha1(0, filesize) == "94488f214b165512d2fc0438a581f5c9e3bd4d4c" or

hash.sha1(0, filesize) == "5a5fafbc3fec8d36fd57b075ebf34119ba3bff04" or

hash.sha1(0, filesize) == "b92149f046f00bb69de329b8457d32c24726ee00" or

hash.sha1(0, filesize) == "b335163e6eb854df5e08e85026b2c3518891eda8"

}

rule dragos_crashoverride_moduleStrings {

meta:

description = "IEC-104 Interaction Module Program Strings"

author = "Dragos Inc"

strings:

$s1 = "IEC-104 client: ip=%s; port=%s; ASDU=%u" nocase wide ascii

$s2 = " MSTR ->> SLV" nocase wide ascii

$s3 = " MSTR <<- SLV" nocase wide ascii

$s4 = "Unknown APDU format !!!" nocase wide ascii

$s5 = "iec104.log" nocase wide ascii

condition:

any of ($s*)

}

rule dragos_crashoverride_configReader

{

meta:

description = "CRASHOVERRIDE v1 Config File Parsing"

author = "Dragos Inc"

strings:

$s0 = { 68 e8 ?? ?? ?? 6a 00 e8 a3 ?? ?? ?? 8b f8 83 c4 ?8 }

$s1 = { 8a 10 3a 11 75 ?? 84 d2 74 12 }

$s2 = { 33 c0 eb ?? 1b c0 83 c8 ?? }

$s3 = { 85 c0 75 ?? 8d 95 ?? ?? ?? ?? 8b cf ?? ?? }

condition:

all of them

}

rule dragos_crashoverride_configReader

{

meta:

description = "CRASHOVERRIDE v1 Config File Parsing"

author = "Dragos Inc"

strings:

$s0 = { 68 e8 ?? ?? ?? 6a 00 e8 a3 ?? ?? ?? 8b f8 83 c4 ?8 }

$s1 = { 8a 10 3a 11 75 ?? 84 d2 74 12 }

$s2 = { 33 c0 eb ?? 1b c0 83 c8 ?? }

$s3 = { 85 c0 75 ?? 8d 95 ?? ?? ?? ?? 8b cf ?? ?? }

condition:

all of them

}

rule dragos_crashoverride_weirdMutex

{

meta:

description = "Blank mutex creation assoicated with CRASHOVERRIDE"

author = "Dragos Inc"

strings:

$s1 = { 81 ec 08 02 00 00 57 33 ff 57 57 57 ff 15 ?? ?? 40 00 a3 ?? ?? ?? 00 85 c0 }

$s2 = { 8d 85 ?? ?? ?? ff 50 57 57 6a 2e 57 ff 15 ?? ?? ?? 00 68 ?? ?? 40 00}

condition:

all of them

}

rule dragos_crashoverride_serviceStomper

{

meta:

description = "Identify service hollowing and persistence setting"

author = "Dragos Inc"

strings:

$s0 = { 33 c9 51 51 51 51 51 51 ?? ?? ?? }

$s1 = { 6a ff 6a ff 6a ff 50 ff 15 24 ?? 40 00 ff ?? ?? ff 15 20 ?? 40 00 }

condition:

all of them

}

rule dragos_crashoverride_wiperModuleRegistry

{

meta:

description = "Registry Wiper functionality assoicated with CRASHOVERRIDE"

author = "Dragos Inc"

strings:

$s0 = { 8d 85 a0 ?? ?? ?? 46 50 8d 85 a0 ?? ?? ?? 68 68 0d ?? ?? 50 }

$s1 = { 6a 02 68 78 0b ?? ?? 6a 02 50 68 b4 0d ?? ?? ff b5 98 ?? ?? ?? ff 15 04 ?? ?? ?? }

$s2 = { 68 00 02 00 00 8d 85 a0 ?? ?? ?? 50 56 ff b5 9c ?? ?? ?? ff 15 00 ?? ?? ?? 85 c0 }

condition:

all of them

}

rule dragos_crashoverride_wiperFileManipulation

{

meta:

description = "File manipulation actions associated with CRASHOVERRIDE wip¬er"

author = "Dragos Inc"

strings:

$s0 = { 6a 00 68 80 00 00 00 6a 03 6a 00 6a 02 8b f9 68 00 00 00 40 57 ff 15 1c ?? ?? ?? 8b d8 }

$s2 = { 6a 00 50 57 56 53 ff 15 4c ?? ?? ?? 56 }

condition:

all of them

}

4. Ảnh hưởng

Việc xâm nhập mạng thành công sẽ gây ra những tác động vô cùng nghiêm trọng, đặc biệt trong trường hợp nếu việc thỏa hiệp trở thành thông tin nhạy cảm và công khai được phơi bày.

Các tác động nghiêm trọng có thể xảy ra, bao gồm:

- Tạm thời hoặc vĩnh viễn mất đi những thông tin nhạy cảm hoặc độc quyền của chính tổ chức.

- Gián đoạn những hoạt động thường niên.

- Tổn thất về tài chính (những tổn thất và các khoản nhằm mục đích lấy lại dữ liệu và hệ thống).

- Ảnh hưởng đến danh tiếng và vị thể của tổ chức, doanh nghiệp.

5. Giải pháp

Thực hiện đúng những kỹ thuật phòng thủ và luyện tập các hình thức "làm sạch" mạng phổ biến, các thao tác đó sẽ góp phần làm tăng sự phức tạp cho các rào cản mà đối thủ phải vượt qua nếu muốn giành lấy quyền truy cập trái phép vào mạng và hệ thống thông tin quan trọng.

Ngoài ra, các cơ chế phát hiện và phòng ngừa có thể phơi bày các hoạt động mạng độc hại, cho phép các tổ chức có thể chặn lại và phản hồi sự xâm nhập nhanh hơn. Thực tế sẽ không hề tồn tại một bộ kỹ thuật phòng thủ hoặc chương trình nào có khả năng ngăn chặn hoàn toàn tất cả các cuộc tấn công, tuy nhiên, phòng thủ an ninh mạng theo lớp sẽ hỗ trợ giảm bề mặt các cuộc tấn công và làm tăng khả năng phát hiện cho tổ chức. Phương pháp giảm thiểu theo lớp này được gọi là bảo vệ theo chiều sâu (defense-in-depth).

NCCIC đã đưa ra các biện pháp và các khuyến nghị dựa trên việc phân tích những bản báo cáo công khai về malware này và sẽ cung cấp thêm thông tin khi có những cập nhập mới.

Các công ty hạ tầng quan trọng hãy chú ý đảm bảo rằng: mình đang tuân theo những phương pháp tốt nhất, được nêu trong tài liệu (Seven Steps to Effectively Defend Industrial Control Systems) được DHS, NSA và FBI cùng phối hợp thực hiện.

Ứng dụng Whitelisting

Ứng dụng Whitelisting (AWL) có thể phát hiện và ngăn chặn việc thực thi phần mềm độc hại được tải lên bởi các đối thủ.

Ứng dụng Whitelisting củng cố hệ điều hành và ngăn chặn việc thực hiện các phần mềm trái phép. Các hệ thống có bản chất tĩnh là những hệ thống vô cùng lí tưởng để chạy Whitelisting, ví dụ như máy chủ cơ sở dữ liệu (database server) và máy tính giao diện người-máy (HMI, human-machine interface).

NCCIC khuyến khích các operators hãy làm việc với các nhà cung cấp của họ để tiến hành và hiệu chuẩn các triển khai AWL.

Các operators có thể chọn triển khai thư mục whitelisting thay vì cố gắng liệt kê mọi hoán vị có thể có của các ứng dụng trong một môi trường. Operators có thể thực thi các ứng dụng hoặc ứng dụng thư mục Whitelisting thông qua Chính sách hạn chế phần mềm Microsoft (SRP-Microsoft Software Restriction Policy), AppLocker hoặc các phần mềm ứng dụng whitelisting tương tự. Các mặc định an toàn sẽ cho phép các ứng dụng chạy từ PROGRAMFILES, PROGRAMFILES (X86), SYSTEM32 và bất kỳ thư mục phần mềm ICS nào. Tất cả các vị trí khác sẽ không được phép trừ khi có một ngoại lệ nào đó.

Quản lý xác thực và ủy quyền

Malware này khai thác việc thiếu xác thực và ủy quyền trong các giao thức ICS phổ biến, nó đưa ra các lệnh trái phép đối với các thiết bị. Các chủ sở hữu/ nhà điều hành nên triển khai các giao thức xác thực và ủy quyền, để đảm bảo các thiết bị trong trường sẽ tiến hành xác minh tính xác thực của lệnh trước khi thực thi. Trong một số trường hợp, những phần cứng lỗi thời có thể không có khả năng để thực hiện các biện pháp bảo vệ này. Lúc này, các chủ sở hữu hãy tận dụng tường lửa ICS để thực hiện kiểm soát và xác thực trạng thái của lệnh hoặc nâng cấp thiết bị trường điều khiển.

Các đối thủ ngày càng tập trung vào việc giành quyền kiểm soát các thông tin hợp pháp, đặc biệt là các thông tin liên quan đến các tài khoản có đặc quyền cao. Thỏa hiệp những thông tin này cho phép đối thủ giả mạo thành người dùng hợp pháp, đồng thời giúp đối thủ để lại ít bằng chứng thỏa hiệp hơn các tùy chọn tấn công truyền thống khác (khai thác lỗ hổng hoặc tải lên phần mềm độc hại). Vì lý do này, các nhà điều hành nên triển khai hình thức xác thực đa yếu tố khi có thể và tiến hành giảm đặc quyền, chỉ giữ lại những đặc quyền cần thiết cho nhiệm vụ của người dùng đó. Nếu mật khẩu là cần thiết, các operators nên thực hiện các chính sách mật khẩu an toàn, và hãy chú trọng vào độ dài và tính phức tạp của chúng. Đối với tất cả các tài khoản, bao gồm cả tài khoản hệ thống và tài khoản không tương tác, operators phải đảm bảo rằng sự xác thực là duy nhất và được thay đổi ở mức tối thiểu sau mỗi 90 ngày.

NCCIC khuyến cáo rằng các nhà điều hành nên yêu cầu thông tin đăng nhập riêng biệt cho các vùng mạng của công ty và kiểm soát, lưu trữ chúng trong các kho lưu trữ tin cậy riêng biệt. Các nhà điều hãy không bao giờ được chia sẻ các máy chủ Active Directory, servers RSA ACE hoặc các kho lưu trữ tin cậy khác giữa các mạng công ty và mạng điều khiển. Cụ thể như sau:

- Giảm khả năng truy cập tài nguyên mạng chính của một nhân tốc độc hại bằng cách thực hiện nguyên tắc đặc quyền tối thiểu.

- Hạn chế khả năng của tài khoản quản trị viên cục bộ đăng nhập vào từ phiên tương tác cục bộ (ví dụ: "Từ chối truy cập vào máy tính này từ mạng") và ngăn truy cập thông qua phiên giao thức máy tính từ xa.

- Loại bỏ các tài khoản và các nhóm không cần thiết, hạn chế quyền truy cập root.

- Kiểm soát và giới hạn sự quản trị cục bộ.

- Sử dụng nhóm Protected Users Active Directory trong Windows Domains để bảo mật hơn nữa các tài khoản người dùng đặc quyền, giúp chống lại các cuộc tấn công pass-the-hash.

Xử lý malware phá hoại

Malware phá hoại tiếp tục là mối đe dọa đối với cả những cơ sở hạ tầng và hệ thống kinh doanh quan trọng. NCCIC khuyến khích các tổ chức hãy tham khảo ICS-CERT destructive malware white paper (https://ics-cert.us-cert.gov/sites/default/files/documents/Destructive_Malware_White_Paper_S508C.pdf) để được hướng dẫn chi tiết cách giảm thiểu những tổn hại. Điều quan trọng mà các tổ chức phải chú ý thực hiện đó là duy trì các bản sao lưu dữ liệu, bản sao hệ thống và bản sao cấu hình chính, chẳng hạn như:

- Những hình ảnh vàng của server.

- Những cấu hình vàng của ICS Workstation.

- Hình ảnh Engineering workstation.

- Các cấu hình PLC/RTU

- Thông tin về cấu hình và mật khẩu.

- Bản sao ngoại tuyến của phương tiện cài đặt cho hệ điều hành và các ứng dụng điều khiển.

Đảm bảo quản lý đúng cấu hình/ bản vá

Thông thường, các đối thủ sẽ nhắm mục tiêu của mình vào các hệ thống chưa được vá. Một chương trình quản lý cấu hình/ bản vá sẽ tập trung vào việc nhập khẩu an toàn và thực hiện các bản vá đáng tin cậy, nhằm giúp hệ thống kiểm soát trở nên an toàn hơn.

Một chương trình như vậy sẽ bắt đầu với một đường cơ sở và kiểm kê các tài sản một cách chính xác nhằm đánh giá xem các bản vá nào là cần thiết. Chương trình sẽ ưu tiên sự quản lí bản vá và cấu hình của "PC-architecture" được sử dụng trong HMI, máy chủ cơ sở dữ liệu và các vai trò engineering workstation, lý do là bởi vì đối thủ hiện tại đang có một khả năng đáng kể so với các hệ thống này. Laptop bị nhiễm độc hại là một điều khá nghiêm trọng. Một chương trình như vậy sẽ hạn chế việc kết nối của laptops bên ngoài với mạng điều khiển. Chương trình cũng sẽ khuyến khích các cài đặt ban đầu của bất kỳ bản cập nhật nào lên hệ thống thử nghiệm, bao gồm các tính năng phát hiện malware trước khi các bản cập nhật được cài đặt trên các hệ điều hành.

NCCIC khuyến cáo rằng các nhà điều hành, hãy thực hiện:

- Sử dụng các phương pháp tốt nhất khi tải xuống phần mềm và bản vá dành cho mạng điều khiển.

- Có biện pháp để tránh các cuộc tấn công watering hole.

- Sử dụng hệ thống DNS uy tín.

- Chỉ áp dụng các bản cập nhật từ các trang web chính thống của nhà cung cấp.

- Xác minh tính xác thực của các tài liệu tải xuống.

- Nhấn mạnh việc các nhà cung cấp phải ký điện tử các bản cập nhật và/ hoặc xuất bản các hash thông qua một đường dẫn truyền thông không bị ràng buộc (out-of-bound), và chỉ sử dụng đường dẫn này để xác thực.

- Không bao giờ tải cập nhật từ các nguồn chưa được xác minh.

- Giảm diện tích bề mặt tấn công.

Để đạt được kết quả trên quy mô lớn nhất:

- Cô lập mạng ICS từ bất kỳ mạng không tin cậy nào, đặc biệt là Internet.

- Khóa tất cả các cổng chưa sử dụn.g.

- Tắt tất cả các dịch vụ không sử dụng.

- Chỉ cho phép kết nối thời gian thực với các mạng bên ngoài nếu có yêu cầu nghiệp vụ hoặc chức năng điều khiển nhất định nào đó.

Nếu giao tiếp một chiều có thể thực hiện một nhiệm vụ, operators nên sử dụng tách quang ("diode dữ liệu").

Nếu giao tiếp hai chiều là cần thiết, operators nên sử dụng một cổng mở duy nhất trên một đường dẫn mạng bị hạn chế.

Xây dựng một môi trường được bảo vệ

Xây dựng một môi trường được bảo vệ sẽ giúp hạn chế tác động từ các vi phạm trong phạm vi mạng. NCCIC khuyến cáo các operators phân đoạn mạng thành các vùng hợp lý và hạn chế các đường truyền thông host-to-host. Điều này giúp ngăn các đối thủ mở rộng quyền truy cập, đồng thời vẫn cho phép các liên lạc hệ thống thông thường tiếp tục hoạt động. Các vùng giới hạn có thể gây thiệt hại, vì các tác nhân đe dọa không thể sử dụng các hệ thống bị thoả hiệp để tiếp cận và làm ảnh hưởng các hệ thống trong các vùng khác.

Đối với những yêu cầu truyền dữ liệu một chiều từ vùng an toàn đến vùng kém an toàn hơn, operators nên xem xét sử dụng một phương tiện có thể loại bỏ được và được phê duyệt thay vì sử dụng một kết nối mạng. Nếu cần truyền dữ liệu theo thời gian thực, operators nên xem xét sử dụng công nghệ tách quang (optical separation technologies). Điều này cho phép sao chép dữ liệu mà không gây nên rủi ro nào cho hệ thống điều khiển.

Các chi tiết bổ sung về các chiến lược hiệu quả để xây dựng mạng ICS có thể bảo vệ có thể được tìm thấy trong Hành động được đề xuất trong phạm vi Quốc phòng ICS-CERT.

Triển khai truy cập từ xa an toàn

- Hạn chế mọi truy cập còn lại.

- Nếu có thể, hãy thực hiện quyền truy cập "chỉ giám sát" được thực thi bởi các điốt dữ liệu và không dựa vào quyền truy cập "chỉ đọc" được thực thi bởi các cấu hình phần mềm hoặc quyền của phần mềm.

- Không cho phép các kết nối từ xa liên tục từ nhà cung cấp vào mạng điều khiển.

- Yêu cầu bất kỳ quyền truy cập từ xa nào được điều khiển bởi nhà điều hành.

- Sử dụng cùng một đường dẫn truy cập từ xa cho các kết nối từ nhà cung cấp và từ các nhân viên và không cho phép các tiêu chuẩn kép.

- Sử dụng xác thực hai yếu tố nếu có thể, tránh các lược đồ trong đó cả hai mã thông báo đều giống nhau và có thể dễ dàng bị đánh cắp (ví dụ: mật khẩu và chứng chỉ mềm soft certificate).

Theo dõi và phản hồi

Muốn bảo vệ một mạng lưới có khả năng chống lại các mối đe dọa hiện đại, đòi hỏi bạn phải tích cực theo dõi sự xâm nhập của đối thủ, chuẩn bị trước các phản hồi và nhanh chóng thực hiện phản hồi khi gặp sự cố. Bạn nên:

- Xem xét việc thiết lập các chương trình giám sát tại các địa điểm chính sau đây: tại ranh giới Internet; tại doanh nghiệp để kiểm soát ranh giới DMZ; tại control DMZ để kiểm soát ranh giới LAN; và bên trong control LAN.

- Xem lưu lượng truy cập IP trên các ranh giới ICS để phát hiện ra những giao tiếp bất thường hoặc đáng ngờ.

- Giám sát lưu lượng IP trong mạng điều khiển đế phát hiện các kết nối hoặc nội dung độc hại.

- Sử dụng các sản phẩm dựa trên máy chủ để phát hiện ra phần mềm độc hại và các nỗ lực tấn công vào hệ thống.

Sử dụng phân tích đăng nhập (ví dụ: thời gian và địa điểm) để phát hiện việc sử dụng thông tin đăng nhập bị đánh cắp hoặc truy cập không đúng cách, xác minh tất cả các bất thường với các cuộc gọi điện thoại nhanh.

Theo dõi các tài khoản quản trị để phát hiện ra các thao tác điều khiển truy cập.

- Có kế hoạch xử lí khi phát hiện ra những hoạt động đáng ngờ của đối thủ.

Ngắt kết nối tất cả các kết nối Internet, chạy tìm kiếm malware, vô hiệu hóa tài khoản người dùng bị ảnh hưởng, cách ly hệ thống bị nghi ngờ và đặt lại ngay 100% mật khẩu.

Xác định các hoạt động và hành động leo thang, ví dụ như các hoạt động ứng phó, điều tra và các vấn đề công cộng.

- Có một kế hoạch phục hồi, bao gồm "gold disks" để khôi phục lại hệ thống.

VCCloud via www.us-cert.gov